Die Basis der IT Forensik, einfach erklärt. Mit dem Tool Autopsy lernen Sie beispielhaft wie der Forensiker arbeitet.

Kategorie: Security

Alles Mögliche über IT Security

Spam ist ein wohl nie endendes Problem. So manche Spam Nachricht ist sehr kreativ und auf den ersten Blick nicht als Spam zu erkennen. AnRead More

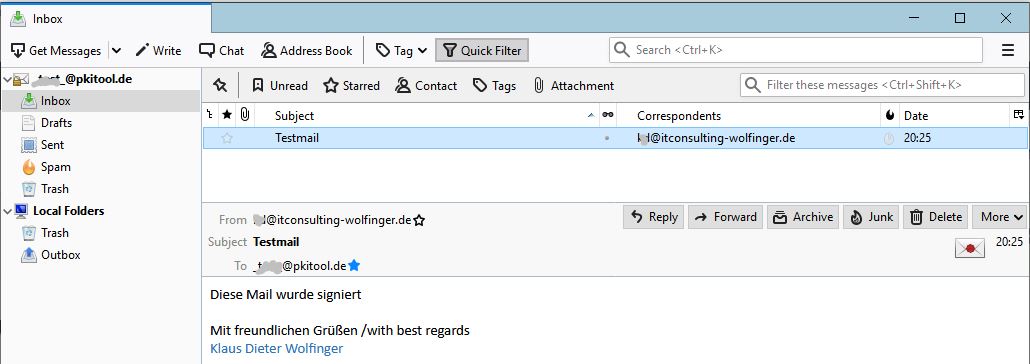

Schützen Sie Ihre Mails vor unbefugtem Lesen Dritter. Thunderbird als Mailanwendung unterstützt dies ganz hervorragend. Ich zeige Ihnen hier die notwendigen Konfigurationsschritte. Kommunikationspartner Mit welchemRead More

Verwenden Sie auch USB on Board, im Auto, im Flugzeug ? Es ist seit Jahren ein USB-Stick unter der Bezeichnung “USB-Killer” auf diversen Internetplatformen erhältlich.Read More

KrackAttack Ein Python Project um wp_applicant Sicherheitslücken aufzudecken. Vorbereitung Für den Test verwende ich Kali Linux und diesen WIFI Adapter: Achten Sie beim Kauf aufRead More

SSH wird als sicheres Protokoll für Remote-Managementaufgaben von Systemen eingesetzt. Die Authentifizierung und Anmeldung am SSH-Server wird üblicherweise durch Username und Passwort durchgeführt. Dies führtRead More